검색결과 리스트

FortiGate/FortiGate-설정에 해당되는 글 12건

- 2020.01.10 FortiGate Port Forwarding 설정

글

FortiGate Port Forwarding 설정

- Port Forwarding 설정 (1.1.1.6 -> 100.100.100.101 port2323 통신 시 목적지 IP 10.1.1.3 Port 23 변경후 TELNET통신 되

도록 설정)

1. Virtual IP 및 NAT 정책 설정

- [Policy&Objects] - [Virtual IPs]에서 Virtual IP Pool 설정

- [Policy&Objects] - [IPv4 Policy] - [+Create New]에서 정책 설정

2. 출발지와 목적지 간의 통신을 확인

- 확인 방법으로 방화벽에서 Packet DUMP 확인.

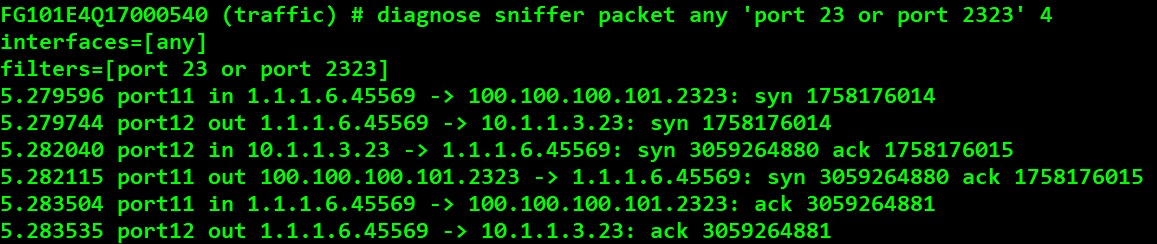

(traffic) # diagnose sniffer packet 패킷 덤프 확인 명령어 입력 후

- 출발지 1.1.1.6 -> 목적지 100.100.100.100 Port 2323 통신시 목적지 IP가 10.1.1.3 Port 23으로 접속이 되는지 확인.

3. 세션 확인

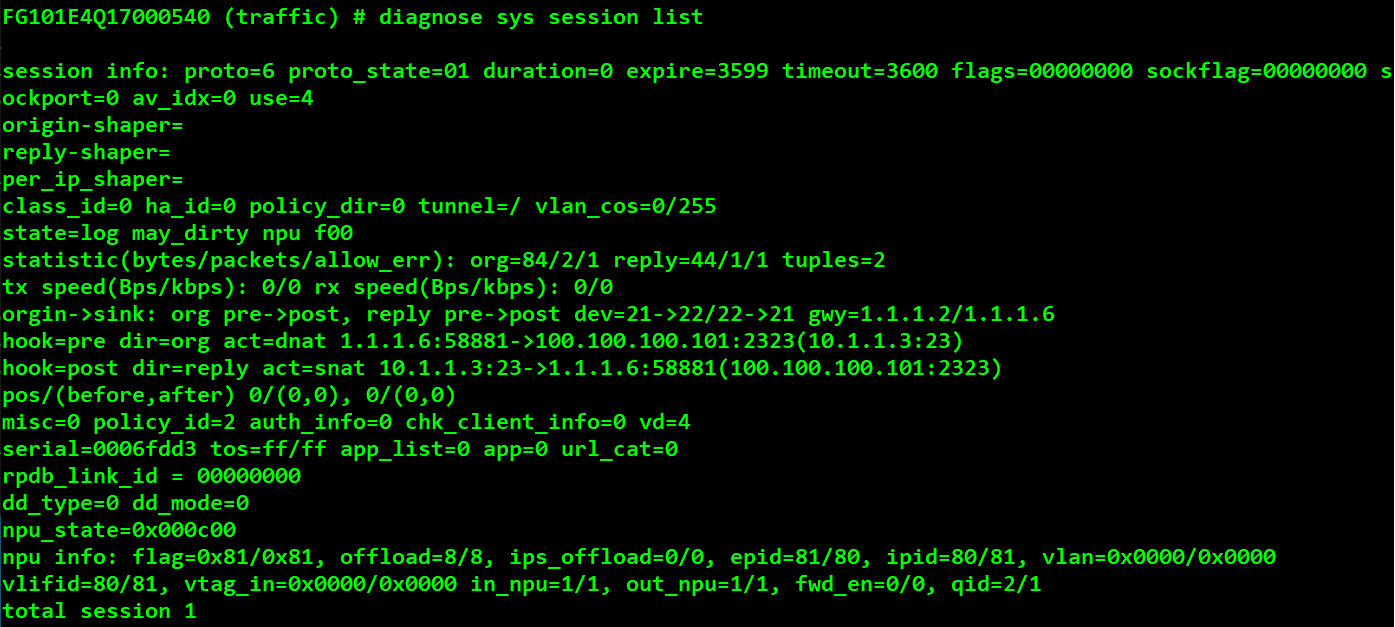

- 통신 중 세션 리스트 확인 명령어를 입력하여 세션 확인.

(traffic) # diagnose sys session list

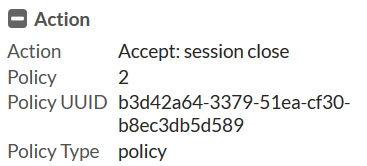

4. 로그 확인

- [Policy&Objects] - [IPv4 Policy]에서 로그를 확인할 정책을 우클릭 한 후

Show Matching Logs 메뉴를 선택하여 해당 정책에 기록된 로그 및 액션 확인.

1) GUI 환경에서 Virtual IP Pool 설정

- Port Forwarding <-- 포트 포워딩 설정

2) GUI 환경에서 NAT 정책 설정

3) 패킷 확인

- 1.1.1.6이 100.100.100.101의 2323번 포트로 텔넷 접속을 요청하면 NAT정책에 의해 10.1.1.3의 23번 포트로 접속이 되

는것을 덤프로 확인

4) 세션 확인

- proto=6 (Protocol number 6) TCP를 통해 통신이 된 것을 확인.

- proto state = 01 Established 상태 임을 확인

- policy id = 2 참조하는 방화벽 Policy id가 2임을 확인

- act=dnat에서 1.1.1.6이 100.100.100.101의 Port 2323으로 텔넷 접속을 하면 목적지가 10.1.1.3의 Port 23으로 변경되

어 접속하는 것을 확인

- act=snat를 통해 10.1.1.3의 Port 23에서 100.100.100.101의 2323번 포트로 변경되어 1.1.1.6으로 응답하는 것을 확인

5) 로그 및 액션 확인

- 로그 및 액션에서도 2번 정책에 의하여 방화벽에서 허용됨을 확인

'FortiGate > FortiGate-설정' 카테고리의 다른 글

| FortiGate 이중화 설정 (1) | 2020.01.14 |

|---|---|

| FortiGate Dnat 설정 (0) | 2020.01.10 |

| FortiGate Snat 설정 (0) | 2020.01.10 |

| FortiGate session-helper 설정 (0) | 2020.01.08 |

| FortiGate 차단 정책 설정 (0) | 2020.01.08 |