FortiGate 이중화 구성시 기본 요구 조건

1. 동일한 하드 디스크 구성

2. 동일한 슬롯에 설치된 동일한 AMC 또는 FMC 카드

3. FortiGate 장치에 스위치 인터페이스가 포함된 경우 동일한 인터페이스/허브/스위치 모드

4. 동일한 소프트 스위치 구성

또한 다음 사항을 확인해야 한다.

1. DHCP 또는 PPPoE 주소 지정을 위해 구성된 FortiGate 인터페이스는 없다.

2. 두 FortiGate 유닛 모두 동일한 펌웨어 빌드를 가지고 있다.

3. FortiGate 장치 두 개가 모두 동일한 작동 모드(NAT 또는 Transparent)로 설정됨

4. FortiGate 장치 두 개가 동일한 VDOM 모드로 설정됨.

FGCP Active - Standby

- FortiGate의 FGCP는 하나의 Cluster 멤버로 연결되며 , VRRP 연결과는 다른 개념으로 이중화 구성이 된다.

- 모든 물리적 인터페이스가 동일한 IP를 지니게 되어 VIP 획득 여부에 따른 master 권한의 승계가 아닌 VMAC

획득 여부에 따라 master 권한 여부가 결정되는 방식이다.

Master의 권한 승계를 위한 판단 여부는 4가지 요소를 적용하여 결정한다

- Port Monitoring - Age - Device Priority - Serial Number

장애 발생시 Fail-Over 과정은 다음과 같다

1. Standby unit -> primary unit이 됨

2. New primary unit은 자신의 인터페이스의 MAC을 HA Virtual MAC 주소로 변경

3. New primary unit은 gratuitous ARP 패킷을 동일 네트워크에 보냄

4. 네트워크의 호스트들은 그대로 Virtual MAC주소 패킷을 전송하게 됨

FGCP Active - Active

-

Heartbeat packet

1. Heartbeat Interface

- HA 상탱 정보 및 동기화할 데이터를 주고 받는 인터페이스

- 별도의 HA용 인터페이스를 사용할 수도 있고, 데이터가 지나가는 인터페이스도 사용 가능

- heartbeat interface가 여러개일경우 priority가 높은 인터페이스 하나가 사용되고 나머진 대기상태

2. Heartbeat lost threshold

- 상대 unit이 장애라고 판단하기 전의 상대 cluster unit으로부터 heartbeat 패킷을 받지 못한 연속횟수

이 횟수 후에 failover이 발생함 (기본값은 6 (1~60개))

- #config system ha ----> set hb-lost-threshold 6

3. Heartbeat interval

- HA heartbit 패킷을 보내는 시간 간격 , 단위 mili second (1/1000초)

- 기본값은 2(=200ms) , 1 ~ 20 (100ms ~ 2000ms)

- #config system ha ----> set hb-interval2

Primary unit selection

1. Monitored Interface

- 많은 모니터 포트가 있는 장비

2. Age

- 모니터 인터페이스 링크다운 이후의 시간 값이 큰 장비

3. Device Priority

- 높은 우선 순위 값을 갖는 장비

4. Serial Number

- 높은 S/N 값을 갖는 장비

FortiGate 이중화 구성 순서

1. 이중화 장비의 하드웨어 사양 및 모델을 동일하게 선택

2. 이중화 장비는 동일한 OS 버전으로 구성

3. 이중화 장비의 인터페이스에 DHCP/PPPOE 등의 구성을 삭제

4. 이중화 장비간 높은 시리얼번호의 장비에 높은 Priority값 설정

5. Port Monitor 및 Heartbeat Interface 설정

6. 이중화 장비 모두 전원 OFF(shutdown)

7. 이중화 장비간 HA설정 포트 연결

8. 이중화 장비 중 높은 Priority 설정 값을 가진 장비 전원 On

9. 이중화 장비 중 낮은 Priority 설정 값을 가진 장비 전원 On

10. 이중화 구성 상태 확인

11. 이중화 관련 세부옵션 변경 및 Network , Policy , VDOM 모든 세부 내용 설정

이중화 관련 CLI 명령어

# get system ha status = 이중화 상태 확인

# config system ha = 이중화 관련 설정

# get system session list = 방화벽의 세션 리스트 확인

# execute ha mange ? = 한 장비에서 다른 장비로 관리 이동

# execute ha sunchronize ( all , config ... ) = 강제 설정 동기화

# get hardware nic wan1 = 인터페이스의 VMAC 확인

# diagnose sys ha status = 이중화 상태 확인

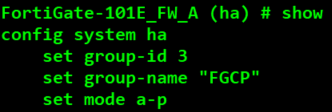

1. 방화벽 이중화 - FGCP(active-standby group-id = 3) 구성

- [System] - [HA]에서 구성

* Mode, Device Priority, Group Name, Password, Port Monitor, Heartbeat Interface 설정

- Slave 장비에서도 같이 구성.

- group-id는 GUI에서 설정이 불가능하므로 CLI에서 설정.

(global) # config system ha

(ha) # set group-id 3

2. 이중화 구성 확인

- GUI 환경에서 [System] – [HA]에서 구성 확인.

- Group-id는 CLI 환경에서 확인.

1) GUI 환경에서 HA 설정 확인 (Active)

Mode : A-A 혹은 A-S / Standalone 등의 운영 모드를 선택한다.

Device priority : 장비 우선순위로 master권한 부여 결정 요소이다.

Group name / Password : 클러스터링을 이용하여 두대 이상의 장비를 하나의 그룹으로 인식한다.

해당 그룹 아이디와 패스워드의 일치상태를확인하여 클러스터링을 허용한다.

Session pickup : 세션 동기화를 통해 Fail over 시 서비스 장애 대비

Monitor interfaces : 포트 모니터링을 진행할 인터페이스 선택

Heartbeat interfaces : HB Port를 선택한다.

config와 세션 정보가 동기화되며 서비스 트래픽은 이동하지 않는다.

2) GUI 환경에서 HA 설정 확인 (Passive)

3) GUI 환경에서 HA 구성 확인

4) CLI 환경에서 Group-id 확인

- HA MASTER 및 SLAVE 구성 확인

- CLI 환경에서 group-id 3 구성 확인

- Group-ID

- 동일한 네트워크에 둘 이상의 클러스터가 존재하는 경우, 각 클러스터마다 다른 Group-ID가 있어야 한다.

Group-ID를 변경하면 클러스터 인터페이스 가상 MAC 주소가 변경된다.

3. 이중화 후 통신확인(Client PC에서 Server ICMP 통신 가능하게 설정)

1. 통신에 필요한 정책 설정

- [Policy&Objects] - [IPv4 Policy] - [+Create New]에서 정책 설정

2. ICMP 통신 확인

- 확인 방법으로 방화벽에서 Packet DUMP 확인.

# config vdom

(vdom) # edit traffic_F

(traffic_F) # diagnose sniffer packet any 'icmp' 4

패킷 덤프 확인 명령어 입력 후

- 출발지 10.10.10.1 -> 목적지 20.20.20.1 ICMP 통신이 되는지 확인.

1) GUI 환경에서 정책 설정 확인

2) 패킷 확인

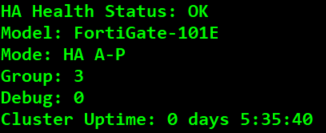

4. 이중화 상태 확인

1. 이중화 상태 확인

- CLI 환경에서 get sys ha status 명령어를 통해 확인.

(global) # get sys ha status

- MASTER 장비 뿐만 아니라 SLAVE 장비에서도 상태를 확인.

1) MASTER 장비 상태 확인

2) SLAVE 장비 상태 확인

- HA Health Status가 OK 임을 확인.

- 1호기가 MASTER 2호기가 SLAVE로 정상적으로 가동.

5. 방화벽 각각의 동기화된 세션 테이블을 확인

1. 장비간 세션 동기화 명령어 입력

(global) # config system ha

(ha) # set session-pickup enable

(ha) # set session-pickup-connectionless enable

2. 동기화 된 세션 테이블 확인

- 확인 방법으로 10.10.10.1 -> 20.20.20.1 의 ICMP 통신을 시도 한 뒤

get sys session list 명령어로 세션 리스트가 생성 및 동기화가 되는지 확인.

(traffic_F) # get sys session list

SLAVE 장비에서도 명령어를 입력 하려 세션 테이블이 동기화 되는지 확인.

1) 세션 동기화 명령어 입력 확인

- session-pickup 명령어 TCP 세션을

- session-pickup-connectionless는 UDP 및 ICMP세션 Sync를 설정

2) 동기화 된 세션 테이블 확인

- MASTER 장비와 SLAVE 장비 둘 다 세션 테이블이 생성 된 것을 확인.

6. FAIL OVER 설정(옵션을 설정하여 1호기 Port3 인터페이스 DOWN 뒤 5초 후 복구했을 때 1호기가 계속 Active 상태로

유지되게 설정)

1. 5초 이후 UP 되었을시 1호기가 Active 상태로 유지되게 설정.

- diff-margin 명령어를 통해 설정.

(global) # config system ha

(ha) # set ha-uptime-diff-margin 30

- ha-uptime-diff-margin <-- HA Uptime의 차이를 무시할 수 있는 시간.

2. 인터페이스 Down 후 5초 뒤 UP 되었을 시 1호기가 계속 Active상태인지 확인.

- 인터페이스 Down 전과 5초 뒤 UP되었을 시 1호기의 HA 상태 확인

- get sys ha status 명령어를 통해 상태를 확인한다.

(global) # config sys ha status

1) diff-margin 명령어 설정 상태 확인.

2) 인터페이스 Down 후 5초 뒤 UP 되었을 시 1호기가 계속 Active상태인지 확인.

- 5초 후 인터페이스를 다시 Up 되었을 때 1호기가 Active 상태(MASTER)로 복구 되지 않은 것을 확인.

- 시험 방법이 잘못 됨을 확인.

원인

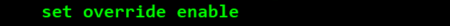

- ha-uptime-diff-margin 명령어로 설정하는 것이 아닌 override 설정으로 시험을 해야 되는 것을 확인.

Override

- FGCP의 Active 장비의 선택 기준 변경

7. Override 활성화 후 1호기 상태 확인

1) set override enable 명령어 설정 확인

2) 인터페이스 Down 후 5초 뒤 UP 되었을 시 1호기가 계속 Active 상태인지 확인.

- 1호기가 Active 상태(MASTER)로 복구 된 것을 확인.

'FW > FortiGate' 카테고리의 다른 글

| [FortiGate] System 설정 (0) | 2025.11.17 |

|---|---|

| [FortiGate] CLI 명령어 (0) | 2025.11.13 |

| FortiGate Port Forwarding 설정 (0) | 2020.01.10 |

| FortiGate Dnat 설정 (0) | 2020.01.10 |

| FortiGate Snat 설정 (0) | 2020.01.10 |